Produits

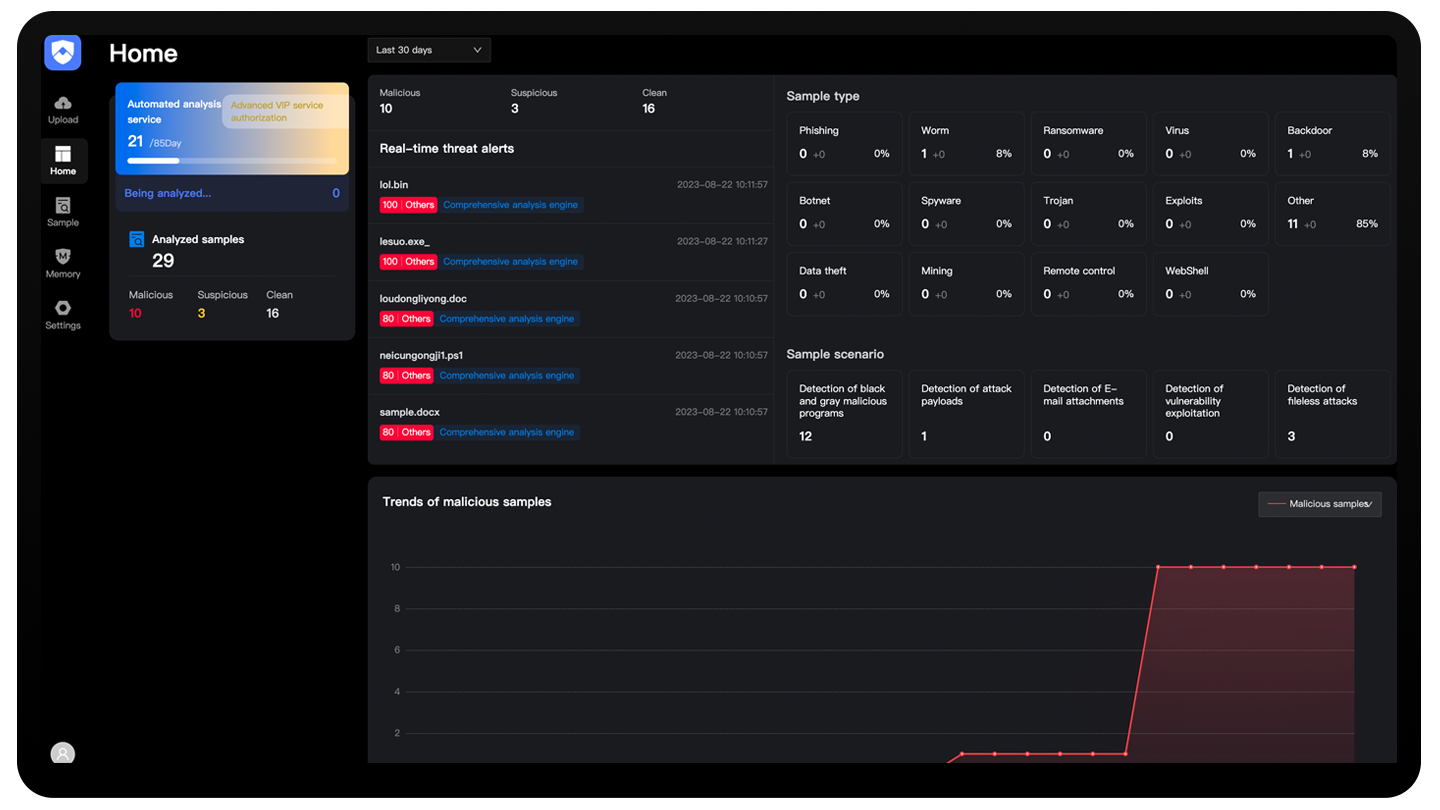

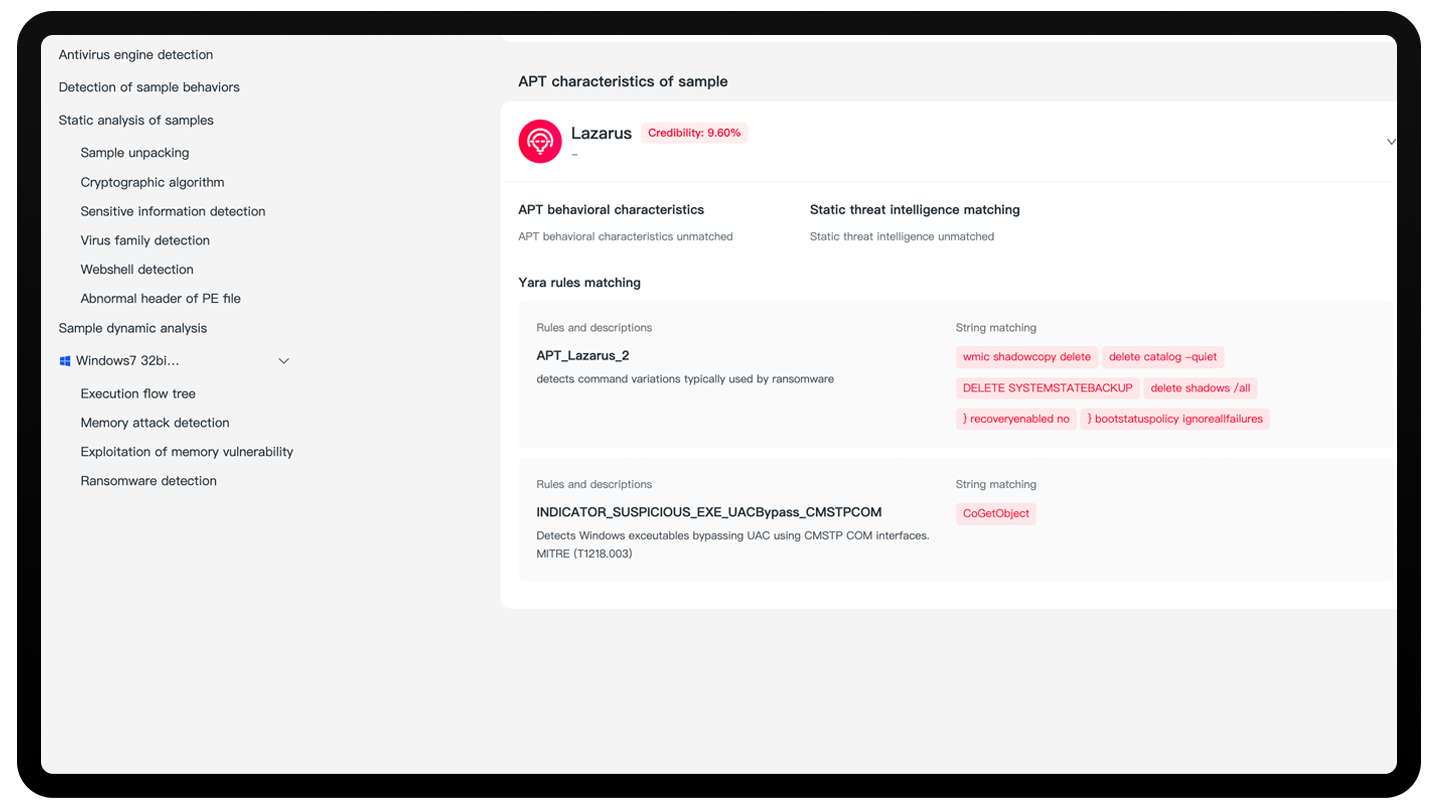

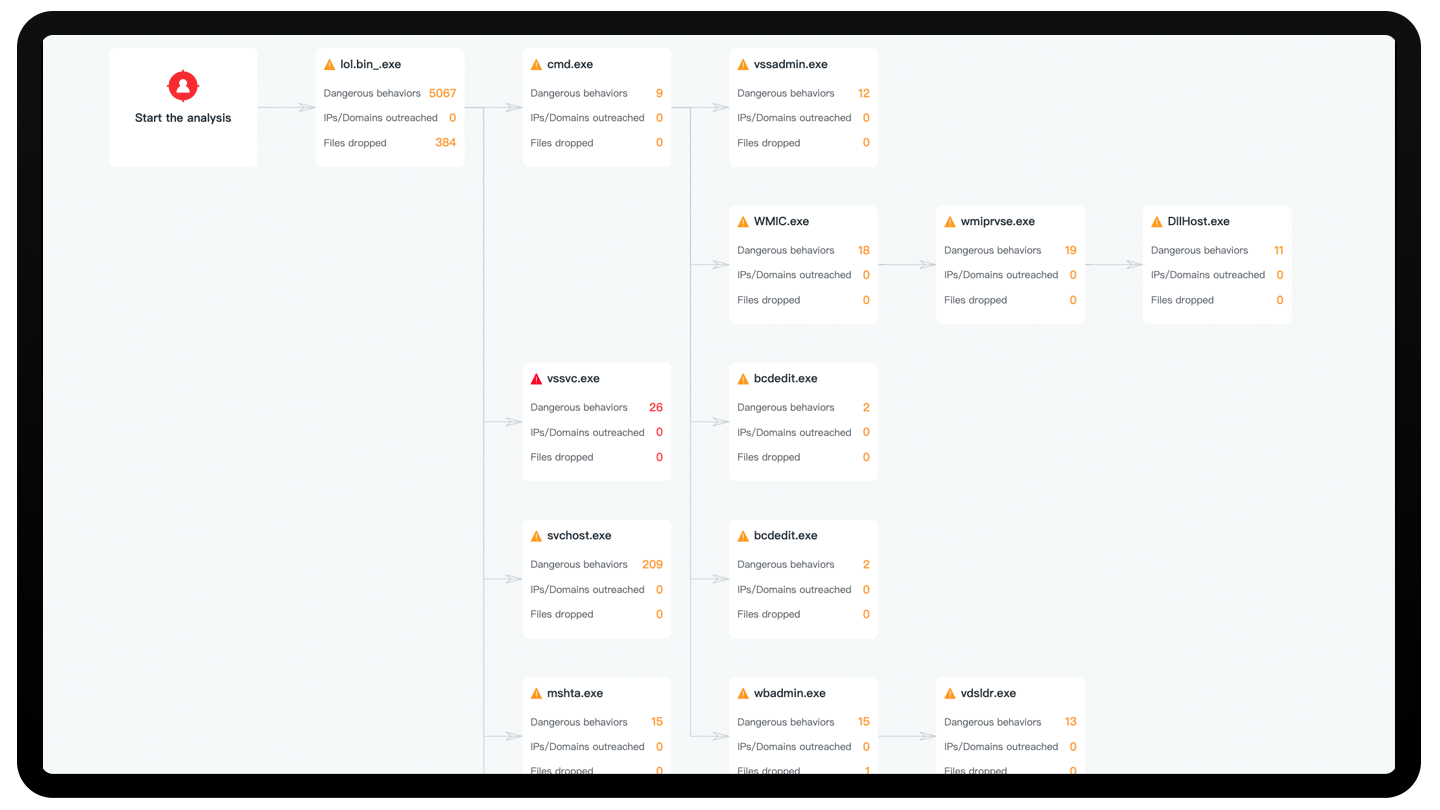

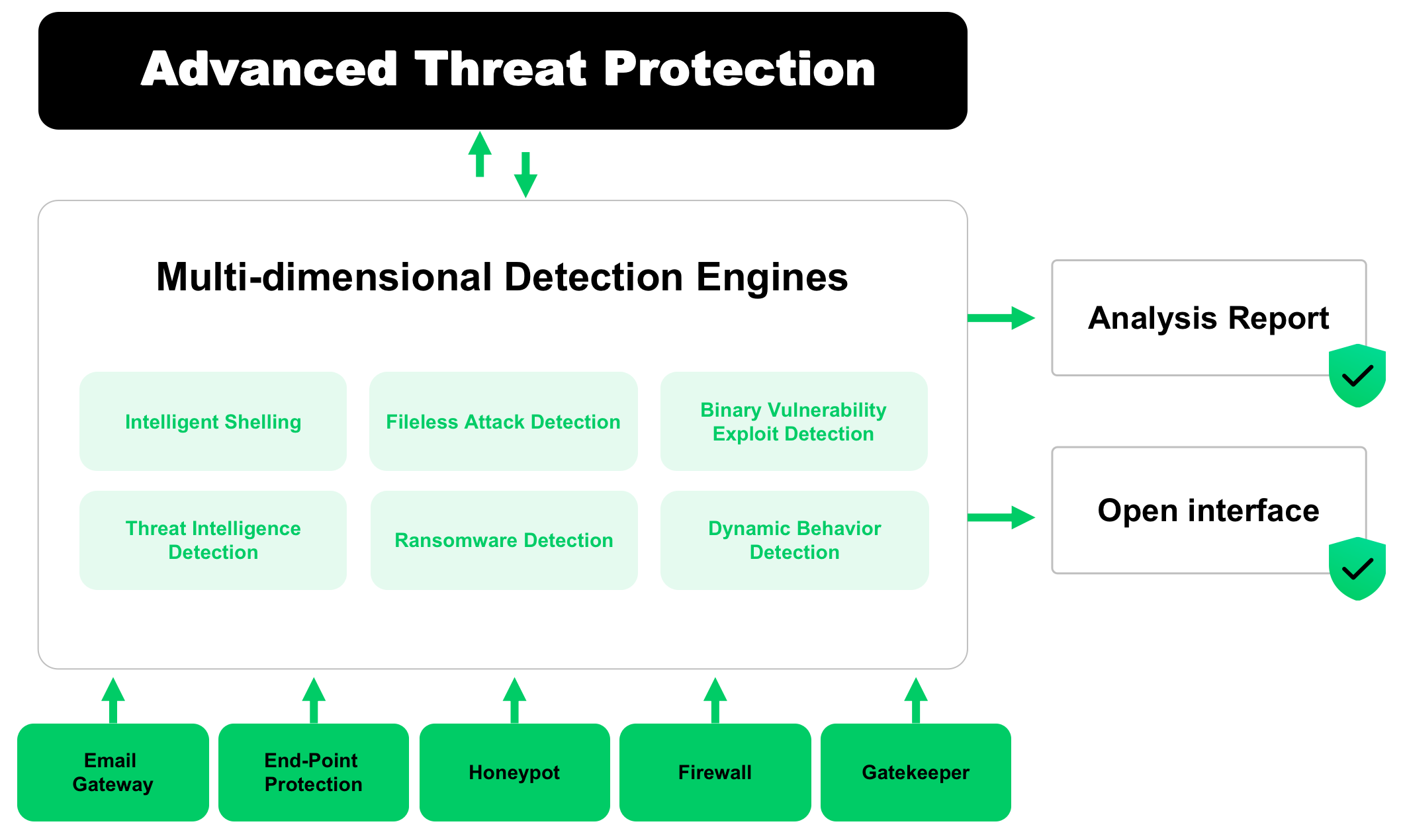

Produits de Sécurité Avancés

En temps réel | Précis | Contrôlables

Services

Services de Sécurité Gérés

Serein | Ponctuel | Fiable